データベースをプライベートサブネットに秘匿するのはAWSでもESXiでも同様にセキュリティ上で大事なことなので下記URLの記事を参考にメモしました。

【ESXi】仮想スイッチとポートグループを作成してVMにネットワークを追加

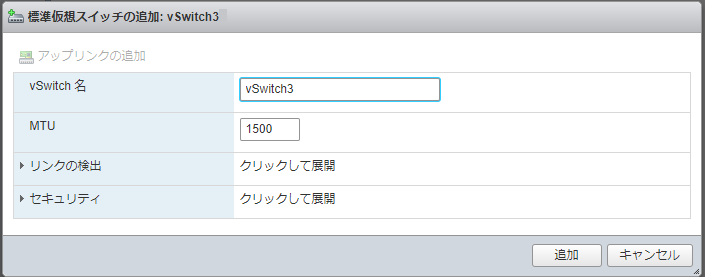

1.物理NICによるアップリンクのない標準仮想スイッチを追加する

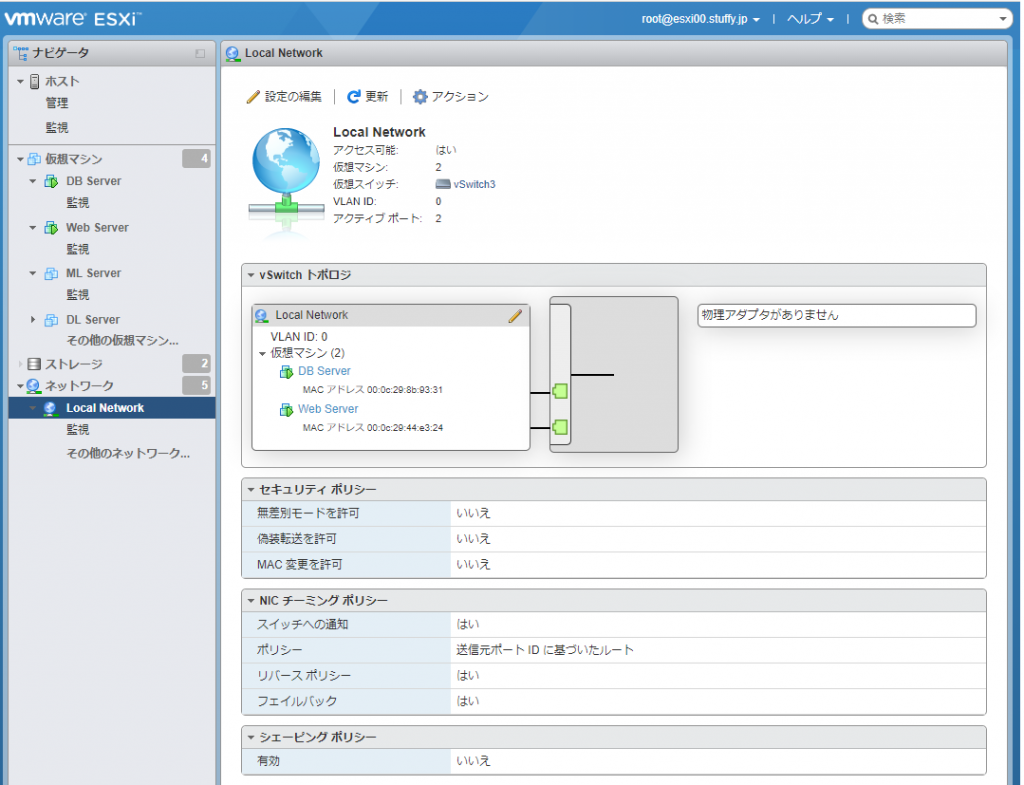

左ペインの[ネットワーク] を開いて[仮想スイッチ]タブの[標準仮想スイッチの追加]からvSwitch3を追加して行きます。

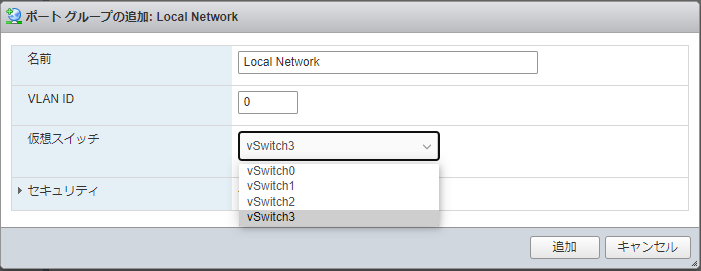

[ポートグループ]タグから、先ほど追加したvSwitch3 を[仮想スイッチ]に持つ、「Local Network」という名前(名前は適当でよい)のポートを[ポートグループの追加]から追加します。

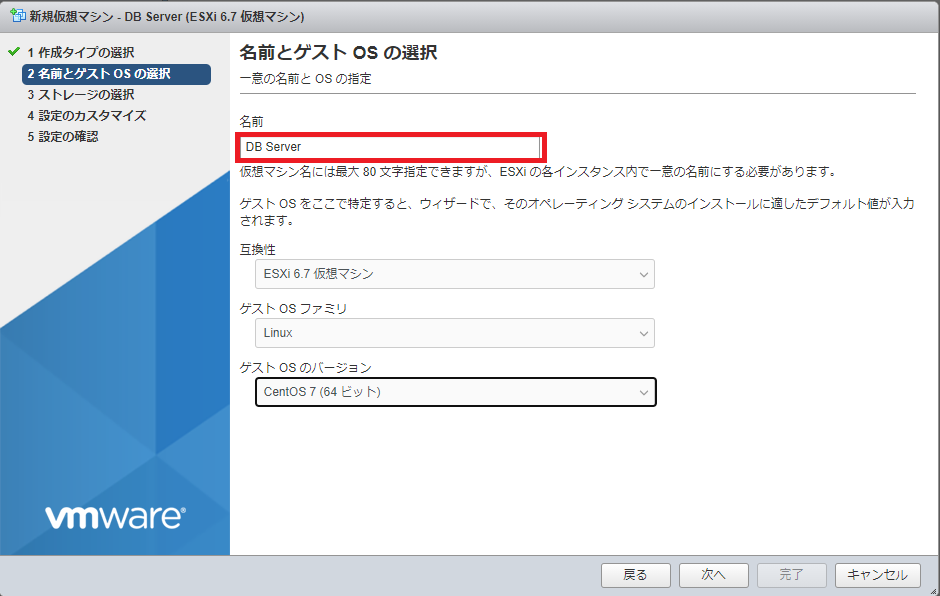

2.mariaDBデータベースサーバーVMを作る

「DB Server」という名前でmariaDBデータベースサーバー用VMを作ります。

| 環境 | 要件 |

| CPU | 1 |

| メモリ | 8GB |

| ストレージ | 100GB(シンプロビジョニング) |

| 起動オプション | EFI起動 |

| OS | CentOS7 |

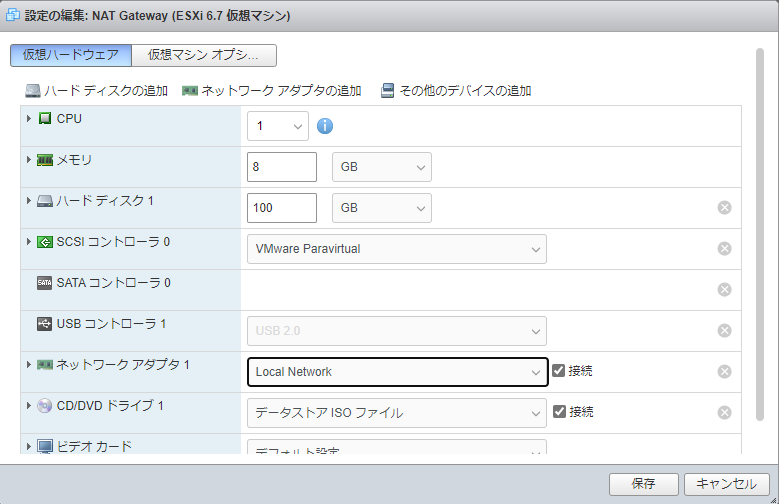

先ほど作った、「Local Network」ポートを追加します。

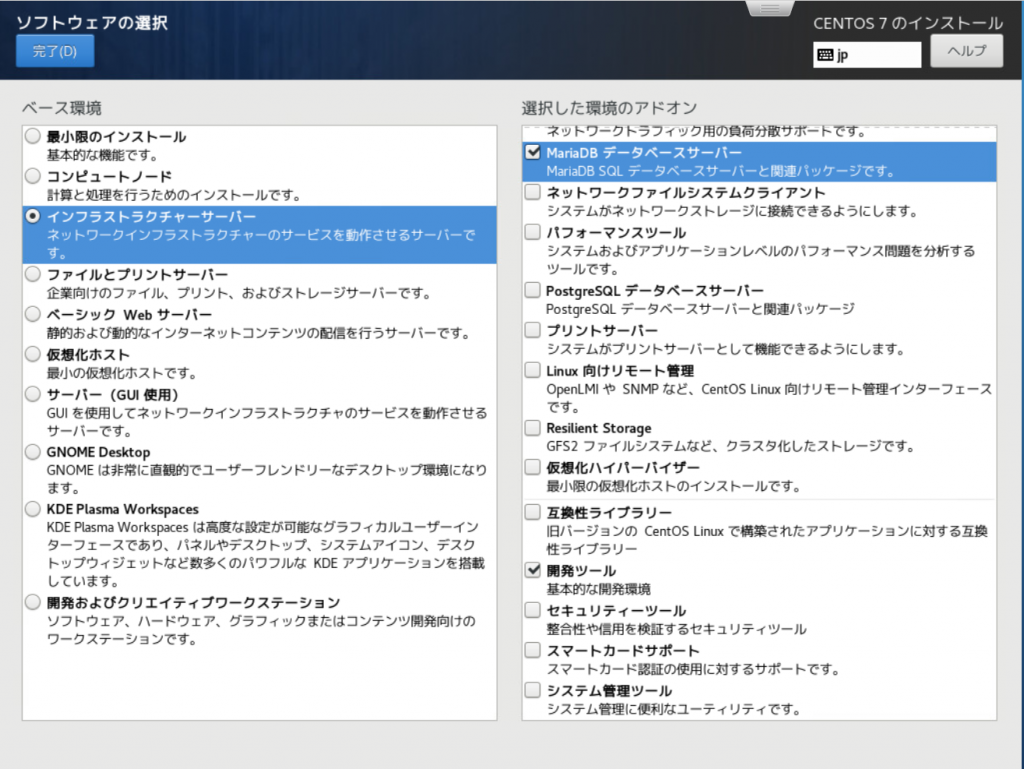

前回の「Web Server」同様、パワーオンしてインストレーションDVDを起動します。今回はベースを「インフラストラクチャーサーバー」「mariaDB データベースサーバー」「開発ツール」にチェックを入れます。

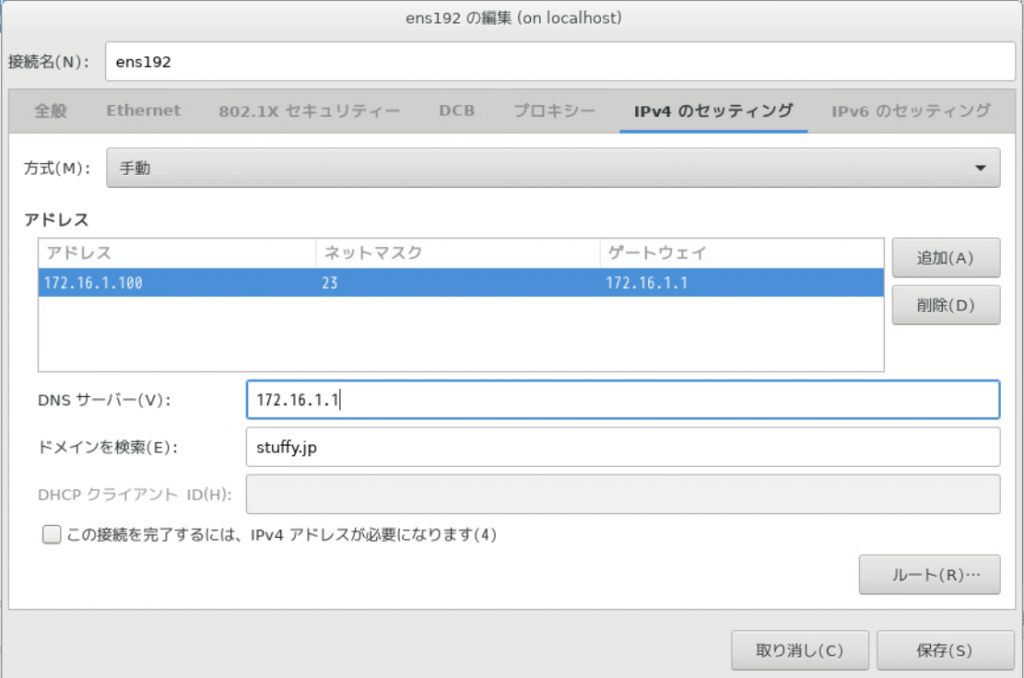

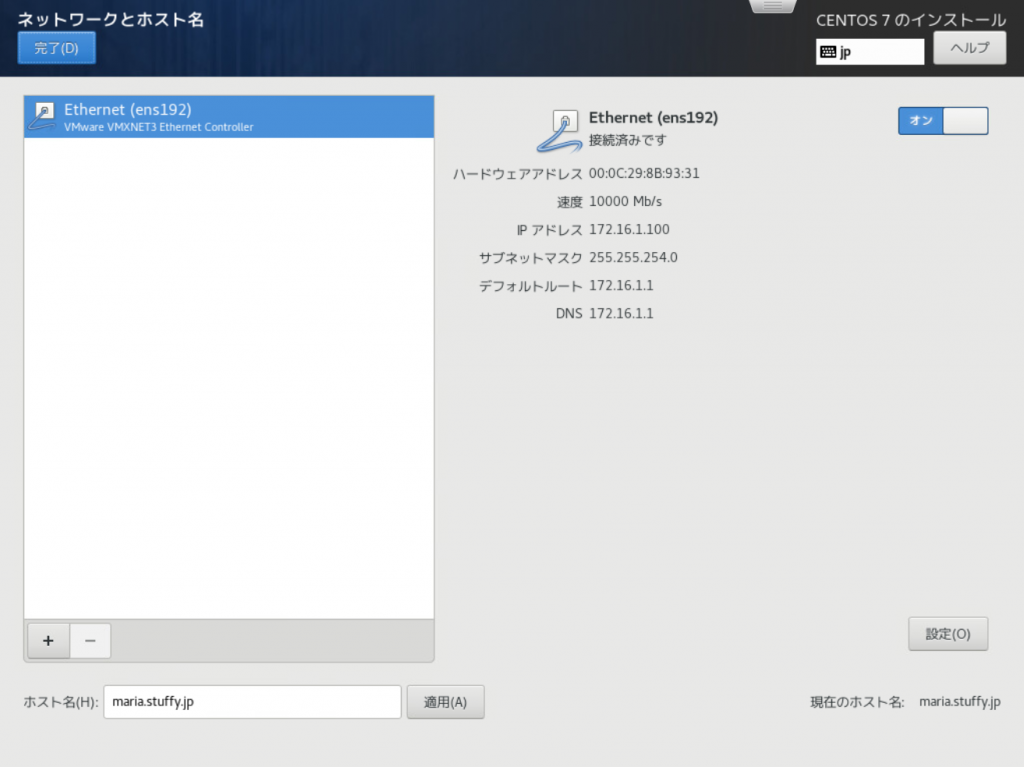

ネットワーク設定は今回、以下の通りにしました。

| プロパティ | アドレス |

| IPアドレス | 172.16.1.100 |

| ネットマスク | 23 |

| ゲートウェイ | 172.16.1.1 |

| DNSサーバー | 172.16.1.1 |

| ホスト名 | maria.stuffy.jp |

ネットワークの設定でEthernet(ens192) を接続済み[ON] にしてからユーザー、パスワードを設定して再起動します。

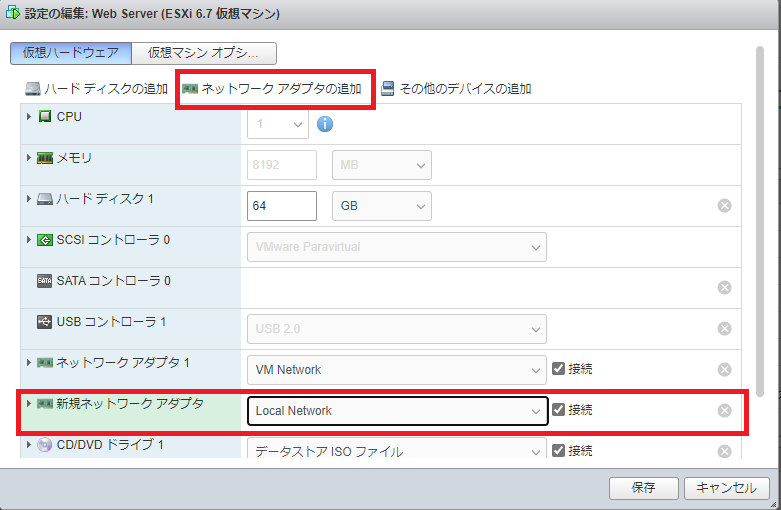

3.「Web Server」に2枚目のポートグループを追加する。

既存のサブネット[192.168.1.0/24]である「VM Network」に加えて新規ネットワークアダプタ「Local Network」を追加、設定していきます。

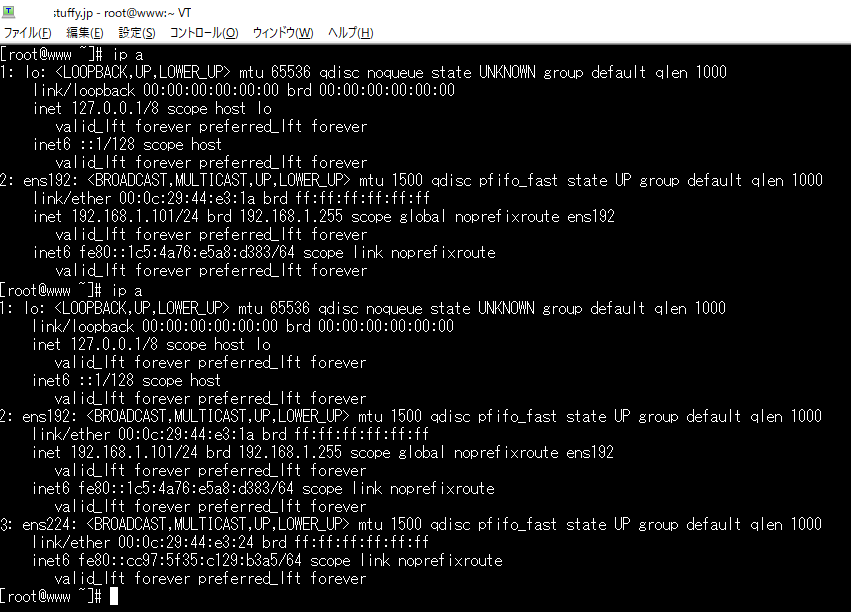

# ip a で2枚目のens224が追加されていることを確認。

ここからはDEVICEの名前変更、2つ目のvNICのアドレスを [172.16.1.10] として固定IPの払い出し、DHCP無効のコマンドを設定しています。systemctl restart network でネットワークマネージャーを再起動して設定を反映します。

[root@www ~]# nmcli c a type ethernet ifname ens224 con-name ens224(DEVICE名変更 接続 'ens224' (80221264-033b-4385-8383-b893dd56dfdc) が正常に追加されました。 [root@www ~]# nmcli d s DEVICE TYPE STATE CONNECTION ens192 ethernet 接続済み ens192 ens224 ethernet 接続中 (IP 設定を取得中) ens224 lo loopback 管理無し -- [root@www ~]# nmcli c m ens224 ipv4.address 172.16.1.10/23

(固定IP払い出し [root@www ~]# nmcli c modify ens224 ipv4.method manual

(DHCP無効 [root@www ~]# nmcli d s DEVICE TYPE STATE CONNECTION ens192 ethernet 接続済み ens192 ens224 ethernet 接続中 (IP 設定を取得中) ens224 lo loopback 管理無し -- [root@www ~]# systemctl restart network

(network再起動 [root@www ~]# nmcli d s DEVICE TYPE STATE CONNECTION ens192 ethernet 接続済み ens192 ens224 ethernet 接続済み ens224 lo loopback 管理無し --

4.「Web Server」から 「DB Server」に ping を打ってみます。

疎通確認・・・

[root@www ~]# ping 172.16.1.100 PING 172.16.1.100 (172.16.1.100) 56(84) bytes of data. 64 bytes from 172.16.1.100: icmp_seq=1 ttl=64 time=0.159 ms 64 bytes from 172.16.1.100: icmp_seq=2 ttl=64 time=0.091 ms 64 bytes from 172.16.1.100: icmp_seq=3 ttl=64 time=0.075 ms 64 bytes from 172.16.1.100: icmp_seq=4 ttl=64 time=0.078 ms 64 bytes from 172.16.1.100: icmp_seq=5 ttl=64 time=0.078 ms 64 bytes from 172.16.1.100: icmp_seq=6 ttl=64 time=0.077 ms ^C --- 172.16.1.100 ping statistics --- 6 packets transmitted, 6 received, 0% packet loss, time 4999ms rtt min/avg/max/mdev = 0.075/0.093/0.159/0.029 ms

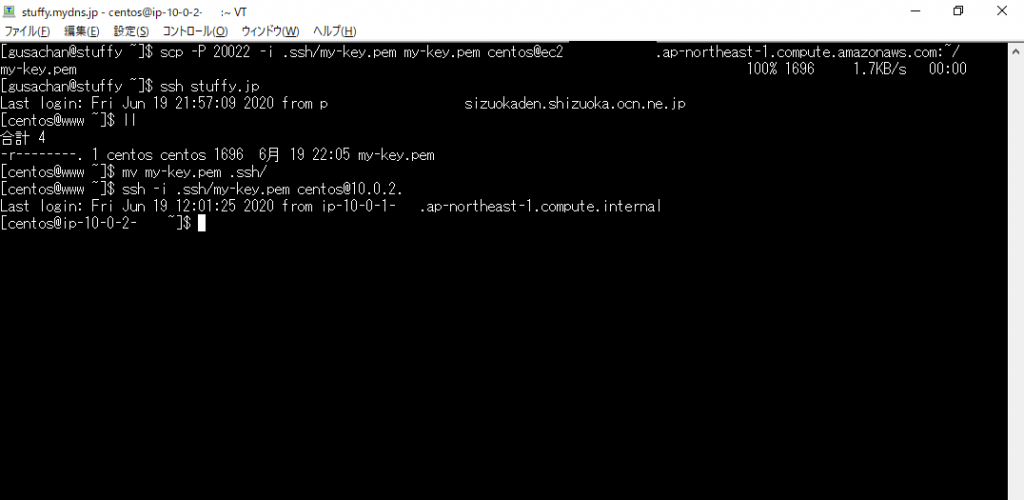

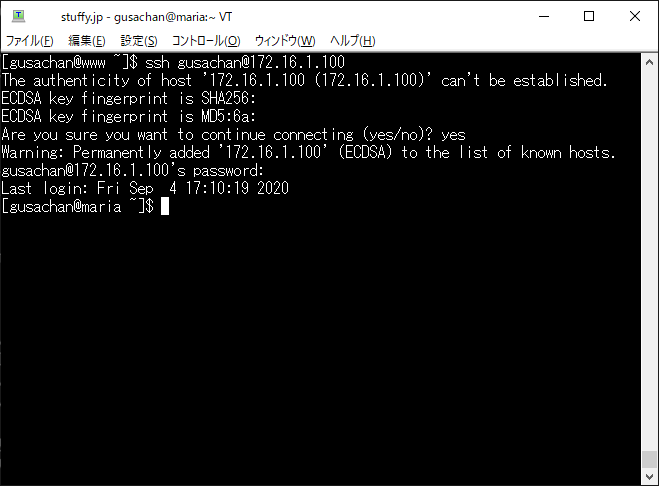

5.「Web Server」から「DB Server」にパスワードでSSHログインしてみます。

「Local Network」 のトポロジー

お疲れ様でした。